宝塔疑似再次出现代码注入漏洞。

有网友发现宝塔可能再次出现了一种旧漏洞的新变体,具体表现为 JavaScript 代码被注入到网页中,在手机访问时自动跳转色情网站。此漏洞可能影响使用任意版本宝塔面板的所有 Nginx 站点。

不同于去年 12 月的同类事件,新的变体似乎更为复杂和隐蔽。所有受影响的网站在手机浏览器访问时都被添加了一个名为“bootstrap_v10.js”的 JavaScript 文件。然而,在服务器端的网页源代码中,这个 JS 文件却无法被找到。

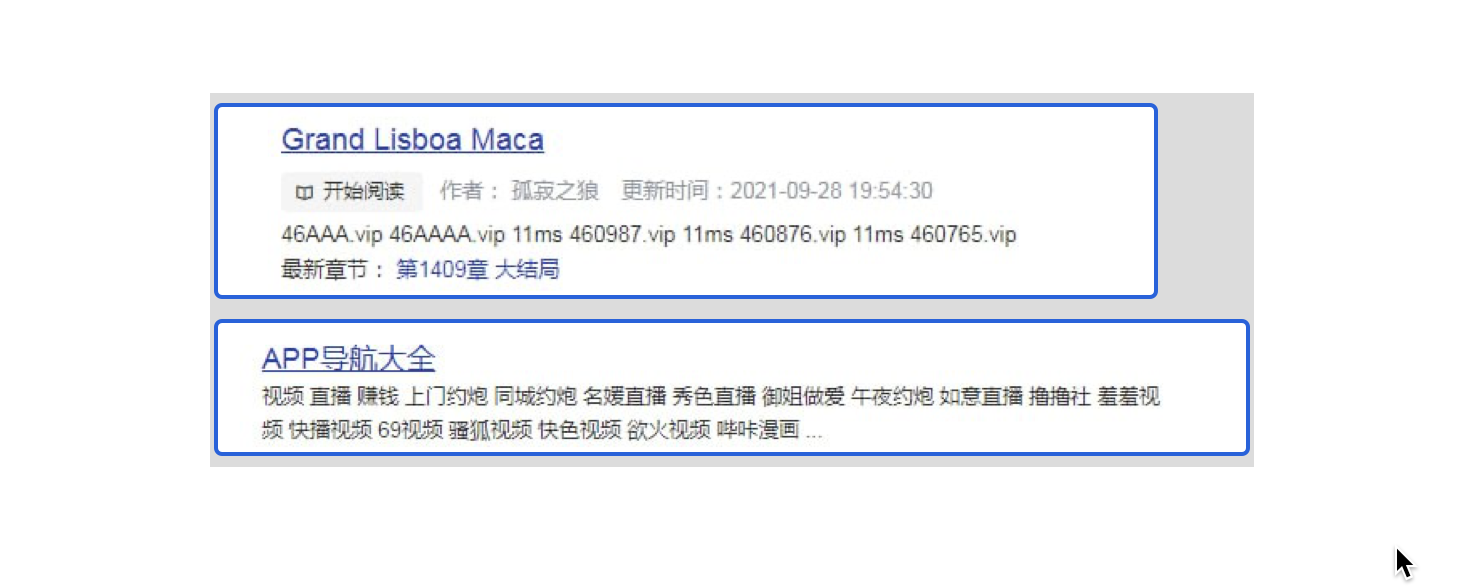

此恶意文件的意图似乎在于劫持搜索引擎来路流量,中招后搜索引擎的收录内容会变为恶意网站的内容。

目前的解决方案是重新安装Nginx,但几天后该JS文件可能会再次出现。

恶意 JS 文件特征:

</head>处插入 https://ccliy.kasiklz.cc/js/bootstrap_v10.js

目前宝塔官方论坛已有 多名用户 报告受影响。

有网友补充,只在首次通过搜索引擎进入网站时会跳转恶意网站,直接打开网页并不会触发恶意 JS。

有中招的网友在服务器的 /var/tmp/ 和 /tmp 目录中发现了 systemd-private-开头的疑似恶意文件。

有网友表示此为正常文件

「一个小站」及「小站背面」网站均未将网站托管于宝塔面板。

更新消息会在 本站频道 持续提供。

寶塔確實方便省事,很多小公司都在用,他們也從不關注漏洞問題。